Maintenance informatique préventive

La meilleure façon de résoudre les problèmes est de les empêcher de se produire en premier lieu. C'est là qu'intervient la maintenance préventive.

Un bon programme de maintenance préventive comprend un plan de sauvegarde complet, des mesures pour sécuriser le système contre les exploits malveillants, une maintenance périodique du matériel et des logiciels et des étapes pour maintenir l'ordre général du système. Les objectifs de la maintenance préventive sont de réduire la probabilité de pannes matérielles, de prolonger la durée de vie utile du système, de minimiser les pannes système causées par des pilotes obsolètes et d'autres problèmes logiciels, de sécuriser le système contre les virus et autres logiciels malveillants et d'éviter la perte de données.

Les sections suivantes décrivent un programme de maintenance préventive de base que vous pouvez utiliser comme base pour développer un programme qui répond à vos besoins et à ceux de votre système.

Sauvegarde du système

Le maintien d'un bon ensemble de sauvegardes est un élément essentiel de la maintenance préventive.

La disponibilité de disques durs et de cartes mères bon marché prenant en charge la mise en miroir RAID 1 a conduit de nombreuses personnes à dépendre uniquement de RAID 1 pour protéger leurs données. C'est une très mauvaise idée. RAID 1 protège uniquement contre la défaillance d'un disque dur, ce qui est au mieux une protection partielle. RAID 1 ne protège en rien contre:

- Données corrompues par des virus ou des problèmes matériels

- Suppression, écrasement ou modification accidentelle de fichiers importants

- Perte de données catastrophique, comme un incendie ou le vol de votre équipement

Pour vous protéger contre ces menaces et d'autres, la seule solution fiable consiste à effectuer périodiquement des copies de sauvegarde de vos données sur une forme de support amovible, comme des bandes, des disques optiques ou des disques durs amovibles.

Matériel de sauvegarde

Dans le passé, il n'y avait pas vraiment de bons choix de matériel pour sauvegarder les systèmes domestiques et SOHO. Les lecteurs de bande étaient chers, complexes à installer et à configurer, utilisaient des supports fragiles et coûteux et étaient extrêmement lents. Les graveurs de CD, bien que raisonnablement rapides et peu coûteux, stockaient une si petite quantité de données que de nombreuses personnes qui les utilisaient pour la sauvegarde se rappelaient les Bad Olde Days de l'échange de disquettes. Les disques durs externes étaient chers et d'une fiabilité douteuse.

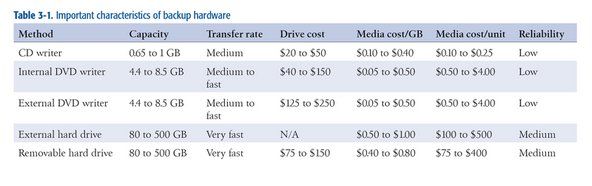

Les choses ont changé. Les lecteurs de bande grand public sont toujours chers et lents, bien qu'il soit plus facile d'installer un lecteur de bande ATAPI moderne qu'il ne l'était à l'époque où les lecteurs de bande utilisaient des interfaces SCSI ou propriétaires. Les graveurs de CD sont toujours raisonnablement rapides et peu coûteux, et constituent une bonne solution si vos données tiennent sur un ou deux CD. Le changement le plus important dans le matériel de sauvegarde grand public a été l'introduction de graveurs de DVD bon marché et de disques durs externes ou amovibles. Tableau 3-1 répertorie les caractéristiques importantes des types de matériel de sauvegarde utilisés pour les sauvegardes personnelles et SOHO.

Tableau 3-1: Caractéristiques importantes du matériel de sauvegarde

Outre les considérations de coût, vous rencontrez deux problèmes lors du choix du matériel de sauvegarde: la capacité et la vitesse. Idéalement, le matériel que vous choisissez doit être suffisamment volumineux pour stocker tout le contenu de votre disque dur ou au moins toutes vos données utilisateur sur un disque ou une bande. Tout aussi important, le matériel de sauvegarde doit être suffisamment rapide pour effectuer une sauvegarde complète et vérifier quel que soit le temps dont vous disposez pour les sauvegardes. Il est facile de répondre à ces deux exigences si vous avez un budget illimité, mais la plupart d'entre nous doivent faire des compromis sur l'un ou l'autre pour éviter de se ruiner.

Pour la plupart des utilisateurs domestiques et SOHO, un graveur DVD est le meilleur compromis. Pour 100 $ ou moins (peut-être beaucoup moins), vous pouvez acheter un graveur de DVD interne et une réserve de disques suffisante pour mettre en œuvre un plan de sauvegarde complet. Si vous avez plusieurs systèmes ou ordinateurs portables non en réseau à sauvegarder, vous pouvez utiliser un graveur de DVD USB / FireWire externe pour tous les sauvegarder individuellement.

La capacité d'un DVD inscriptible de 4,4 Go pour une couche simple et de 8,5 Go pour une double couche suffit pour de nombreux systèmes (nous vous expliquerons pourquoi sous peu). L'écriture et la vérification d'un disque complet ne prennent que quelques minutes, ce qui permet d'effectuer des sauvegardes fréquentes, voire plusieurs fois au cours d'une journée de travail. Le seul inconvénient des DVD inscriptibles est que les disques optiques ont une correction d'erreur beaucoup moins robuste que les bandes, ce qui signifie qu'il y a peu de chances qu'un fichier ne soit pas récupérable à partir d'un DVD de sauvegarde. C'est un problème facile à résoudre, cependant. Sauvegardez simplement plus fréquemment et conservez vos anciens disques de sauvegarde. Si vous ne pouvez pas récupérer le fichier à partir du disque actuel, vous pourrez le récupérer à partir de celui qui précède immédiatement.

DISQUE CONTRE RUBAN

Nous sommes des types de ceintures et bretelles lorsqu'il s'agit de protéger nos données. Avant que des graveurs de DVD abordables ne soient disponibles, nous sauvegardions quotidiennement nos propres systèmes avec des lecteurs de bande Travan et DDS. Et nous admettons que la correction d'erreurs moins robuste des disques optiques nous a dans un premier temps fait réfléchir. Mais nous nous sommes convertis il y a quelques années à l'utilisation de DVD + R et DVD + RW pour les sauvegardes, et nous n'avons pas regardé en arrière. Nous utilisons des disques de qualité supérieure (Verbatim premium) et n'avons jamais eu de problème pour récupérer un fichier. La bande a toujours sa place dans les centres de données d'entreprise, mais en ce qui nous concerne, elle est obsolète pour les utilisateurs domestiques et SOHO.

Si le DVD n'est pas assez volumineux, envisagez d'utiliser des disques durs externes ou amovibles, qui stockent de 80 Go à 500+ Go. Dans les deux cas, considérez le disque dur comme le support plutôt que comme un lecteur. En d'autres termes, un disque dur externe ou amovible n'est en réalité qu'une bande ou un disque drôle, que vous traitez comme vous le feriez pour tout autre support de sauvegarde amovible. Tout comme vous avez besoin de plusieurs disques ou bandes pour une bonne rotation de sauvegarde, vous aurez également besoin de plusieurs disques durs externes ou amovibles. En termes de fiabilité, les disques durs sont intermédiaires entre les bandes et les disques optiques. Les disques durs ont une détection et une correction d'erreur plus robustes que les disques optiques, mais moins robustes que les bandes. Encore une fois, cela ne doit pas être préoccupant si vous sauvegardez sur plusieurs disques durs externes / amovibles. Si vous ne pouvez pas récupérer un fichier à partir de l'un, vous pourrez le récupérer à partir d'un autre.

CONSEILS DE RON MORSE SUR LES SAUVEGARDES

Assurez-vous que vos dernières mises à niveau matérielles et logicielles ne laissent pas vos données archivées derrière vous. À un moment donné, j'ai fait la plupart de mes sauvegardes sur un disque dur externe CDC SCSI. À 80 Mo, il ne contiendrait pas les fichiers système ou d'application (j'avais le support d'installation d'origine pour cela) mais il était assez grand pour contenir mes données personnelles jusqu'à ce que les choses soient au point où elles ne l'étaient pas. Le lecteur a été rétrogradé au statut d'archive et est tombé hors du service régulier. Je n'y ai pas trop pensé.

Un jour, je me suis construit une nouvelle machine qui n'avait pas d'adaptateur SCSI parce que la nouvelle machine n'avait aucun périphérique SCSI. La vieille machine a été vendue à une partie sans méfiance. Puis un jour, j'ai eu besoin d'accéder aux archives. je vraiment nécessaire pour accéder à l'archive. Duh. Leçon coûteuse. Cela s'applique également aux logiciels. Si vous avez beaucoup de données importantes dans un format de fichier propriétaire, la possession des fichiers eux-mêmes n'est que la moitié du défi. Vous devez également être capable de les lire. (Insérez ici la publicité pour les normes de fichiers ouverts.)

Organisation de la structure de votre répertoire de données

Si vous effectuez une sauvegarde sur des disques durs, vous pouvez sauvegarder l'intégralité de votre disque à chaque fois. Si vous utilisez un graveur de DVD, vous ferez probablement des sauvegardes complètes rarement, avec des sauvegardes de routine uniquement de vos fichiers de données. Dans ce cas, il est important d'organiser vos répertoires de données pour qu'il soit aussi facile que possible de sauvegarder uniquement vos données tout en vous assurant de sauvegarder toutes vos données. L'astuce ici est de séparer vos données en groupes qui peuvent être sauvegardés avec différentes fréquences.

Par exemple, nos données, à l'exclusion des fichiers audio et vidéo, totalisent environ 30 Go. De toute évidence, il n'est pas pratique de sauvegarder systématiquement autant de données sur des DVD. Heureusement, il n'est pas nécessaire de tout sauvegarder à chaque fois. Une grande partie de ces données sont des livres historiques que nous avons écrits il y a des années (et que nous pouvons mettre à jour parfois), d'anciens e-mails, etc. Tout cela doit être sauvegardé, mais il n'est pas nécessaire de le sauvegarder tous les jours ou même tous les mois. Nous séparons donc nos données dans des sous-répertoires de trois répertoires de premier niveau:

Les données

Ce répertoire de niveau supérieur contient notre courrier électronique de données de travail actuel, les projets de livres en cours, les images récentes de l'appareil photo numérique, etc. Ce répertoire est sauvegardé chaque jour sur DVD, et fréquemment tout au long de la journée pour mettre en miroir des répertoires sur d'autres systèmes de notre réseau. Nous ne permettons jamais à ce répertoire de devenir plus grand que ce qu'il peut contenir sur un seul DVD.

archiver

Ce répertoire de niveau supérieur contient toutes nos anciennes données: des fichiers dont nous n'avons peut-être pas besoin d'un mois à l'autre, voire d'une année à l'autre. Ce répertoire est sauvegardé sur plusieurs ensembles redondants de DVD, dont deux sont stockés hors site. Chaque jeu de sauvegarde nécessite actuellement six DVD. Chaque fois que nous ajoutons des données aux répertoires d'archives, ce qui ne se produit pas souvent, nous gravons plusieurs nouveaux ensembles de DVD de sauvegarde. (Nous gardons aussi les anciens disques, mais ensuite nous sommes des packrats.)

holding

Ce répertoire de niveau supérieur est intermédiaire entre nos répertoires de données de travail et nos répertoires d'archives. Lorsque la taille de nos répertoires de données de travail s'approche de ce qui peut tenir sur un DVD, généralement tous les deux ou trois mois, nous balayons les anciens fichiers dans le répertoire de stockage et gravons de nouvelles copies du répertoire de stockage sur DVD. En faisant cela, nous pouvons conserver notre répertoire de données de travail à une taille gérable, sans avoir à refaire les sauvegardes du répertoire d'archive très souvent. Nous conservons également la taille de ce répertoire à ce qui tiendra sur un DVD. Lorsqu'il s'approche de cette taille, nous balayons tout ce qui se trouve dans le répertoire de stockage vers le répertoire d'archives et gravons un nouvel ensemble de DVD d'archives.

Lorsque vous planifiez la structure de votre répertoire de données, il est également important de prendre en compte ces aspects:

- L'importance des données

- À quel point il serait difficile de reconstruire les données

- À quelle fréquence les données changent

Ensemble, ces trois facteurs déterminent la fréquence à laquelle les données doivent être sauvegardées, le nombre de générations de copies de sauvegarde que vous souhaitez conserver et, par conséquent, la place des données dans votre structure de répertoires. Par exemple, vos dossiers financiers et vos photographies numériques sont probablement d'une importance cruciale pour vous, difficiles ou impossibles à reconstruire s'ils sont perdus et changent fréquemment. Ces fichiers doivent être sauvegardés fréquemment et vous souhaiterez probablement conserver plusieurs générations de copies de sauvegarde. Ces fichiers appartiennent à vos répertoires de données de travail.

Inversement, si vous avez extrait votre collection de CD en MP3, ces fichiers ne sont ni importants ni difficiles à reconstruire car vous pouvez simplement ripper les CD si nécessaire. Bien que ces fichiers puissent raisonnablement être classés en tant que données, il est probable que vous les catégorisiez comme des données qui n'ont jamais besoin d'être sauvegardées et que vous les localiserez donc quelque part dans votre structure de répertoires en dehors des répertoires régulièrement sauvegardés.

Développer un schéma de rotation de sauvegarde

Quel que soit le matériel de sauvegarde que vous utilisez, il est important de développer un schéma de rotation de sauvegarde approprié. Un bon schéma de rotation nécessite au moins une demi-douzaine de disques, bandes ou lecteurs, et vous permet de:

- Récupérez une copie récente de n'importe quel fichier facilement et rapidement

- Récupérer plusieurs générations d'un fichier

- Conservez plusieurs copies de vos données pour la redondance et la granularité historique

- Stockez au moins une copie de vos données hors site pour vous protéger contre une perte de données catastrophique

Le schéma de rotation de sauvegarde le plus populaire, et celui qui convient le mieux aux sauvegardes sur des disques DVD + RW, est appelé Grand-père-père-fils (GFS) . Pour utiliser cette rotation de sauvegarde, étiquetez les disques suivants:

- Cinq (ou six) disques quotidiens, étiquetés du lundi au vendredi (ou samedi).

- Cinq disques hebdomadaires, intitulés Semaine 1 à Semaine 5.

- Douze disques mensuels, étiquetés de janvier à décembre.

Sauvegardez chaque jour ouvrable sur le disque journalier approprié. Le dimanche, sauvegardez sur le disque hebdomadaire numéroté correspondant au numéro de ce dimanche du mois. Le premier (ou le dernier) de chaque mois, sauvegardez sur le disque mensuel. Cette méthode vous donne une granularité quotidienne pour la semaine précédente, une granularité hebdomadaire pour le mois précédent et une granularité mensuelle pour l'année précédente. Pour la plupart des utilisateurs domestiques et SOHO, ce système est plus que suffisant.

le téléphone ne dit pas de ligne mais Internet fonctionne

Vous pouvez, bien entendu, modifier la rotation GFS standard de la manière qui convient à vos besoins. Par exemple, plutôt que d'écrire vos sauvegardes hebdomadaires ou mensuelles sur un disque DVD + RW qui sera éventuellement écrasé, vous pouvez graver ces sauvegardes sur des disques DVD + R (à écriture unique) et les archiver. De même, rien ne vous empêche de créer un deuxième disque de sauvegarde chaque semaine ou chaque mois et de l'archiver hors site.

Si vous sauvegardez sur des disques durs externes ou amovibles, vous ne voudrez probablement pas utiliser la rotation GFS standard, qui nécessiterait 22 disques durs. Heureusement, vous pouvez utiliser moins de disques sans compromettre considérablement la fiabilité de votre système de sauvegarde. La plupart des disques durs amovibles peuvent accueillir au moins deux ou trois sauvegardes complètes, si vous sauvegardez l'intégralité de votre disque dur, ou une douzaine ou plus de sauvegardes de données uniquement.

Vous ne voulez toujours pas garder tous vos œufs dans le même panier, mais il est raisonnable de limiter le nombre de paniers à deux ou trois. L'astuce consiste à vous assurer d'alterner l'utilisation des lecteurs afin de ne pas vous retrouver avec toutes vos sauvegardes récentes sur un lecteur et uniquement les anciennes sauvegardes sur un autre. Par exemple, si vous décidez de n'utiliser que deux disques durs externes ou amovibles pour la sauvegarde, nommez l'un d'entre eux M-W-F et l'autre Tu-Th-S, et alternez vos sauvegardes quotidiennes entre les deux disques. De même, étiquetez l'un des lecteurs 1-3-5 et l'autre 2-4 pour vos sauvegardes hebdomadaires, et un lecteur J-M-M-J-S-N et l'autre F-A-J-A-O-D pour vos sauvegardes mensuelles.

Choisir un logiciel de sauvegarde

Il existe quatre grandes catégories de logiciels pouvant être utilisés pour la sauvegarde. Chacun a ses avantages et ses inconvénients, et celui qui vous convient le mieux dépend de vos besoins et de vos préférences.

Utilitaires système

Les utilitaires système tels que xcopy sont gratuits, flexibles, faciles à utiliser, peuvent être scriptés et créent des sauvegardes directement lisibles sans opération de restauration. Cependant, ils ne fournissent généralement pas de compression ni de moyen simple de faire une comparaison binaire sur chaque fichier qui a été copié, et ils ne peuvent écrire que sur un périphérique monté visible par le système d'exploitation en tant que lecteur. (En d'autres termes, vous ne pouvez pas les utiliser pour écrire sur un disque optique, sauf si vous exécutez un logiciel d'écriture par paquets qui fait apparaître ce disque au système d'exploitation comme un lecteur.)

Applications de gravure de CD / DVD

Applications de gravure de CD / DVD, telles que Nero Burning ROM ( http://www.nero.com ) et K3b ( http://www.k3b.org ) sont rapides, peuvent créer des copies de sauvegarde directement lisibles et offrent généralement des fonctionnalités de vérification binaire robustes, mais peuvent ne pas offrir de compression. La plupart ont également peu ou pas de capacité à filtrer par critères de sélection de fichiers, tels que «ne sauvegarder que les fichiers qui ont changé aujourd'hui». Bien sûr, les applications de gravure de CD / DVD ont d'autres utilisations, telles que la duplication de CD audio et de DVD vidéo, et il y a de fortes chances que vous ayez déjà une application de gravure installée. Si tel est le cas, et si l'application de gravure répond à vos besoins, vous pouvez l'utiliser plutôt que d'acheter une autre application uniquement pour la sauvegarde.

Applications de sauvegarde traditionnelles

Applications de sauvegarde traditionnelles telles que BackUp MyPC ( http://www.stompsoft.com ) ne font qu'une chose, mais ils le font très bien. Ils sont rapides, flexibles, disposent d'options de compression et de vérification robustes, prennent en charge presque tous les types de supports de sauvegarde et vous permettent de définir des procédures de sauvegarde standard à l'aide de scripts, de critères de sélection de fichiers détaillés et de jeux de sauvegarde enregistrés. Si vos besoins sont simples, l'applet de sauvegarde Windows fourni, qui est une version allégée de Veritas Backup Exec (depuis vendu et renommé BackUp MyPC) peut suffire. Sinon, nous pensons que le BackUp MyPC commercial est la meilleure option pour les utilisateurs de Windows.

Applications d'imagerie de disque

Applications d'imagerie de disque, telles qu'Acronis True Image ( http://www.acronis.com ) produisent une image compressée de votre disque dur, qui peut être écrite sur un disque dur, un disque optique ou une bande. Bien qu'elles soient moins flexibles qu'une application de sauvegarde traditionnelle, les applications de création d'image disque ont l'avantage inestimable de fournir des fonctionnalités de reprise après sinistre. Par exemple, si votre disque dur tombe en panne et que vous disposez d'une image disque actuelle, vous n'avez pas besoin de réinstaller Windows et toutes vos applications (y compris l'application de sauvegarde), puis de restaurer vos données. Au lieu de cela, vous démarrez simplement le disque de récupération après sinistre et laissez-le déchirer. Votre système reviendra à son état d'origine en quelques minutes plutôt qu'en quelques heures.

Nous utilisons trois de ces quatre types de logiciels sur notre propre réseau. Plusieurs fois par jour, nous faisons ce que nous appelons des «sauvegardes xcopy» même si nous exécutons désormais Linux au lieu de Windows pour faire des copies rapides de nos données de travail actuelles sur d'autres systèmes du réseau. Nous utilisons une application de gravure de CD / DVD, K3b pour Linux dans notre cas, pour exécuter nos sauvegardes de routine sur DVD. Et, lorsque nous sommes sur le point de démolir un système pour le réparer ou le mettre à niveau, nous exécutons une sauvegarde d'image avec Acronis True Image, juste au cas où le pire se produirait.

VOUS NE POUVEZ JAMAIS ÊTRE TROP BIEN SAUVEGARDÉ

Quels que soient les moyens et méthodes de sauvegarde que vous utilisez, gardez à l'esprit les points suivants et vous ne vous tromperez pas beaucoup:

- Sauvegardez fréquemment, en particulier les données importantes ou difficiles à reconstruire

- Vérifiez les sauvegardes pour vous assurer qu'elles sont lisibles et que vous pouvez récupérer les données à partir d'elles

- Maintenir plusieurs jeux de sauvegarde, pour la redondance et pour permettre la récupération d'anciennes versions de fichiers

- Pensez à utiliser un coffre-fort au feu ou un coffre-fort pour le stockage sur site

- Stockez un jeu de sauvegarde récent hors site et faites-le régulièrement pivoter

Bien que les services de sauvegarde en ligne (y compris l'utilisation de Gmail de Google pour le stockage de sauvegarde ad hoc) soient des choix raisonnables pour les sauvegardes supplémentaires, nous vous suggérons de ne pas les utiliser comme forme principale de sauvegarde. Il y a trop de choses qui peuvent mal tourner, de votre (ou leur) connexion Internet aux problèmes de serveur de la société d'hébergement, en passant par la faillite de l'entreprise sans préavis. Lorsque vous avez besoin de vos sauvegardes, vous en avez besoin à l'heure actuelle . Gardez vos sauvegardes principales à portée de main.

La sécurité logicielle n'est pas

Bien que de nombreuses personnes dépendent des pare-feu logiciels, tels que ZoneAlarm ( http://www.zonealarm.com ) ou Norton Internet Security ( http://www.symantec.com ), nous pensons que c'est une erreur. Parmi les experts en sécurité, c'est un truisme que le logiciel ne peut pas protéger le système qui l'exécute. Tout pare-feu logiciel peut être compromis par des exploits qui le ciblent directement ou le système d'exploitation sous-jacent. À notre avis, un pare-feu logiciel vaut mieux que rien, mais pas beaucoup mieux.

Sécuriser le système

L'étape la plus importante que vous pouvez prendre pour sécuriser votre système contre les vers et autres intrus malveillants est d'installer un routeur / pare-feu matériel entre votre système et Internet. Un routeur / pare-feu correctement configuré bloque les analyses et les sondes malveillantes et rend votre système effectivement invisible pour les millions de systèmes infectés sur l'Internet public qui essaient constamment de l'infecter. Les périphériques de routeur / pare-feu matériels se vendent généralement entre 30 et 50 dollars, ils constituent donc une assurance bon marché contre la compromission de votre système par des intrus malveillants.

Nous préférons de loin les routeurs câble / DSL fabriqués par D-Link, tels que le DI-604 (filaire uniquement) ou le DI-624 (filaire / sans fil), mais les routeurs haut débit similaires fabriqués par NETGEAR et Linksys sont également populaires. Tous les modèles actuels avec lesquels nous sommes familiers utilisent des paramètres par défaut qui offrent une sécurité adéquate, mais cela vaut la peine de prendre quelques minutes pour étudier le manuel afin de vous assurer que votre routeur est configuré pour fournir un niveau de sécurité qui vous convient.

La sécurité WEP n'est pas

Si vous installez un routeur sans fil et activez la mise en réseau sans fil, assurez-vous de le sécuriser correctement. La norme utilisée par les premiers appareils sans fil 802.11, appelée WEP (Wired Equivalent Privacy), est désormais désespérément peu sûre. WEP peut être craqué en littéralement quelques minutes, voire quelques secondes, à l'aide d'utilitaires que tout le monde peut télécharger. La nouvelle norme WPA (Wi-Fi Protected Access), lorsqu'elle est correctement configurée, est protégée contre toutes les attaques sauf les plus sophistiquées. Si vos adaptateurs et points d'accès sans fil actuels ne prennent en charge que WEP, remplacez-les tous immédiatement par des périphériques prenant en charge WPA. Sinon, vous pourriez aussi bien faire fonctionner votre réseau sans fil sans aucune sécurité.

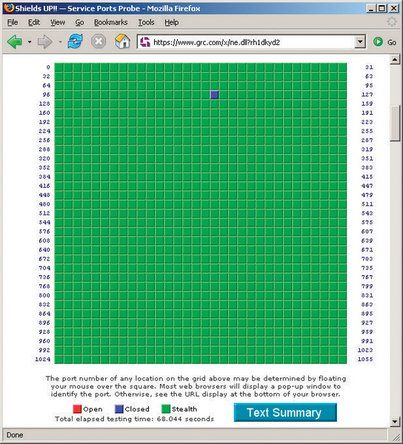

Après avoir installé et configuré votre pare-feu / routeur, visitez le site Web de Gibson Research Corporation ( http://www.grc.com ) et utilisez leurs Shields UP! service pour tester votre sécurité. Shields UP! sonde votre système et signale l'état des ports les plus couramment attaqués par les vers et autres exploits malveillants. Figure 3-17 affiche les résultats de l'exécution de Shields UP! contre l'un de nos systèmes de banc d'essai Windows XP.

Figure 3-17: Gibson Research Shields UP! montrant un système (presque) entièrement furtif

Shields UP! marque les ports ouverts (très mauvaises nouvelles) en rouge. Les ports fermés ceux qui n'acceptent pas les connexions mais qui, lorsqu'ils sont sondés, reconnaissent leur présence, sont signalés en bleu. Les ports furtifs ceux qui ne répondent pas du tout aux sondes sont signalés en vert. Idéalement, nous aimerions que tous nos ports soient signalés en vert, car cela rend en fait notre système invisible aux intrus. Mais pour des raisons pratiques, nous avons furtivement tous les ports sauf le port 113 (ident), qui répond aux sondes comme étant fermé.

UTILISEZ nmap POUR DES TESTS SÉRIEUX

Pour des tests plus rigoureux, essayez d'utiliser nmap ( http://www.insecure.org/nmap/ ). Parce que vous pouvez l'exécuter au sein de votre réseau, vous pouvez l'utiliser pour tester des systèmes individuels, plutôt que simplement votre réseau dans son ensemble. Il est utile de tester à la fois votre routeur et vos ordinateurs afin de connaître les vulnérabilités existantes. Vous pourriez être surpris d'apprendre que vous avez réussi à activer un serveur Web que vous n'utilisez jamais, ou que vous avez une version non corrigée de SQL Server (le vecteur du ver Slammer / Sapphire bien connu) en cours d'exécution qui a été installée avec certains autre progiciel.

Qu'est-ce que le port 113?

Le port 113 est utilisé pour les demandes d'identification, qui permettent aux serveurs distants de découvrir le nom d'utilisateur associé à une connexion donnée. Les informations découvertes via ident sont rarement utiles et peu fiables. Cependant, lorsqu'un serveur distant tente de se reconnecter à votre ordinateur et émet une réponse ident, un port fermé lui dit: «Désolé, je ne lance pas ident». Un port furtif, en revanche, peut amener le serveur distant à conclure que votre ordinateur n'existe pas. Un serveur distant est plus susceptible d'autoriser votre connexion (comme FTP, HTTP ou TELNET) s'il pense que vous y êtes vraiment.

La plupart des routeurs matériels par défaut furtivement tous les ports sauf 113, qu'ils configurent comme fermés. Quelques routeurs furtifs portent également le 113. C'est généralement une mauvaise idée, car cela peut entraîner une réponse lente ou aucune réponse de la part de certains serveurs. Si Shields UP! signale que le port 113 est furtif, nous suggérons d'utiliser l'utilitaire de configuration du routeur pour changer le port 113 en fermé plutôt que furtif.

Voici quelques autres étapes à suivre pour sécuriser vos systèmes Windows:

Installez Firefox.

L'une des étapes les plus importantes que vous pouvez prendre est de sécuriser un système Windows est de remplacer Internet Explorer bogué et non sécurisé par un navigateur par défaut différent. Le navigateur alternatif le plus populaire est Firefox ( http://www.mozilla.org ). Nous vous suggérons d'installer Firefox immédiatement et de commencer à l'utiliser comme navigateur par défaut. Ignorez le FUD inspiré de Microsoft qui soutient qu'Internet Explorer est tout aussi sécurisé que Firefox. Ça ne l'est pas. Firefox est d'un ordre de grandeur plus sécurisé.

Installez un logiciel de blocage des publicités.

Bien que la plupart des bannières publicitaires et des pop-ups ne soient pas malveillantes, elles sont ennuyeuses. Et certaines publicités contiennent des liens vers des sites malveillants où le simple fait de cliquer sur un lien ou même de simplement consulter la page peut installer des logiciels malveillants sur votre système via un `` téléchargement au volant ''. L'utilisation d'un logiciel de blocage des publicités minimise le problème. Nous utilisons Ad Block ( http://extensionroom.mozdev.org ), mais il existe de nombreuses alternatives, y compris Privoxy ( http://www.privoxy.org ), WebWasher ( http://www.cyberguard.com ) et AdSubtract ( http://www.intermute.com ).

Sécurisez Internet Explorer.

Malheureusement, il est impossible de supprimer complètement Internet Explorer d'un système Windows. Et IE est dangereux simplement assis là sur votre disque dur, même si vous ne l'exécutez jamais. Vous pouvez minimiser le danger en configurant IE pour qu'il soit aussi sécurisé que possible. Pour ce faire, exécutez IE, choisissez l'onglet Outils Options Sécurité. Sélectionnez chaque zone de sécurité, cliquez sur le bouton Personnaliser le niveau, choisissez «Haute sécurité» dans la liste déroulante, puis cliquez sur le bouton Réinitialiser. Répétez le processus pour chaque zone de sécurité. Une fois que vous avez fait cela, Internet Explorer est à peu près inutilisable, mais il est au moins aussi sécurisé que possible.

Désactivez l'hôte de script Windows.

Même si vous sécurisez Internet Explorer, Hôte de script Windows (WSH) reste installé et dangereux. Pour une meilleure sécurité contre les virus VBS, nous vous recommandons de supprimer complètement WSH, même si cela signifie que Windows ne peut plus exécuter de script .vbs. Selon la version de Windows que vous exécutez, vous pourrez peut-être supprimer WSH à l’aide de l’applet Ajout / Suppression de programmes dans le Panneau de configuration.

S'il n'y a pas d'option pour supprimer WSH du Panneau de configuration, vous pouvez supprimer WSH manuellement en supprimant les fichiers cscript.exe et wscript.exe , mais vous devez le faire dans le bon ordre. Windows stocke deux copies de ces fichiers, les copies actives dans WINDOWS system32 et des copies de sauvegarde dans WINDOWS system32 dllcache . Supprimez d'abord les copies de sauvegarde, puis les copies actives. Si vous supprimez d'abord les copies actives, Windows détecte immédiatement leur absence et les restaure automatiquement à partir des copies de sauvegarde. Après avoir supprimé les deux copies, Windows affiche une boîte de dialogue d'avertissement que vous pouvez simplement fermer.

DE-WSHING FACILEMENT

Vous pouvez également utiliser Noscript.exe de Symantec ( http: //www.symantec.com/avcenter/noscrip ... ), qui supprime automatiquement WSH.

Remplacez Outlook.

Bien que les versions récentes soient plus sécurisées que les anciennes versions, Outlook est toujours un aimant de virus. Si possible, nous vous recommandons de le remplacer par Mozilla Thunderbird ou un autre client de messagerie alternatif.

Les mesures que nous avons décrites jusqu'à présent protègent votre système contre l'infection par des vers et d'autres exploits qui ne nécessitent pas d'intervention de l'utilisateur. Malheureusement, ces exploits automatisés ne sont pas les seuls dangers pour la sécurité. Votre système est également exposé aux exploits qui nécessitent votre participation active (si vous ne le savez pas). Les deux principales menaces sont les virus, qui arrivent généralement sous forme de pièces jointes aux messages électroniques, et les logiciels espions, qui se superposent souvent à des logiciels «gratuits», tels que les clients P2P, que vous installez volontairement.

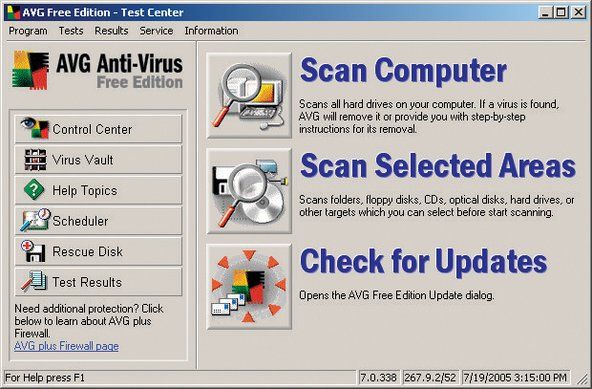

De nouveaux virus sont constamment écrits et diffusés dans la nature, il est donc important d'exécuter régulièrement un antivirus et de le tenir à jour avec les dernières signatures de virus. Bien que Norton AntiVirus ( http://www.symantec.com ) et McAfee VirusScan ( http://www.mcafee.com ) sont deux des scanners antivirus les plus populaires que nous n'utilisons pas non plus. Au lieu de cela, nous vous recommandons d'installer Grisoft AVG Anti-Virus ( http://www.grisoft.com ), illustré dans Figure 3-18 . AVG est aussi efficace que n'importe quel produit concurrent que nous avons utilisé, exige peu de ressources système et est gratuit pour un usage personnel.

Figure 3-18: Grisoft AVG Anti-Virus Free Edition

Jusqu'à il y a quelques années, les virus constituaient la principale menace pour la sécurité. De nos jours, les logiciels malveillants constituent une menace au moins aussi importante. La forme la moins malveillante de logiciel malveillant est l'adware, qui affiche des publicités contextuelles pendant les sessions de navigation, et peut signaler vos habitudes de navigation sur le Web à un serveur central généralement de manière anonyme et sans rapporter d'informations personnelles qui vous identifient individuellement pour aider l'adware à afficher des publicités qu'il pense. vous intéressera. Des formes plus malveillantes de logiciels publicitaires, généralement appelés logiciels espions, collectent et signalent des informations vous concernant qui peuvent être utiles aux voleurs d'identité et autres malfaiteurs. Les formes les plus malveillantes de logiciels espions vont beaucoup plus loin, en utilisant des enregistreurs de frappe et des techniques similaires pour collecter les mots de passe, les numéros de carte de crédit et de compte bancaire, et d'autres informations extrêmement sensibles.

Même si vous n'installez jamais de logiciel qui ne provient pas d'une source fiable, vous pouvez être victime de logiciels espions. Parfois, il suffit de visiter une page Web malveillante qui télécharge et installe de manière invisible des logiciels espions sur votre système. La seule façon de vous protéger contre de tels logiciels malveillants est d'installer un scanner de logiciels malveillants, de le maintenir à jour et de l'exécuter régulièrement. Il existe de nombreux scanners de logiciels malveillants disponibles, dont beaucoup sont gratuits. Malheureusement, certains d'entre eux sont en fait des chevaux de Troie de spywares. Si vous installez l'un de ceux-ci, il analysera en effet votre système et signalera tout malware «étranger» détecté. Il peut même être assez aimable de supprimer ce logiciel malveillant, laissant votre système libre d'exécuter le logiciel espion qu'il installe lui-même.

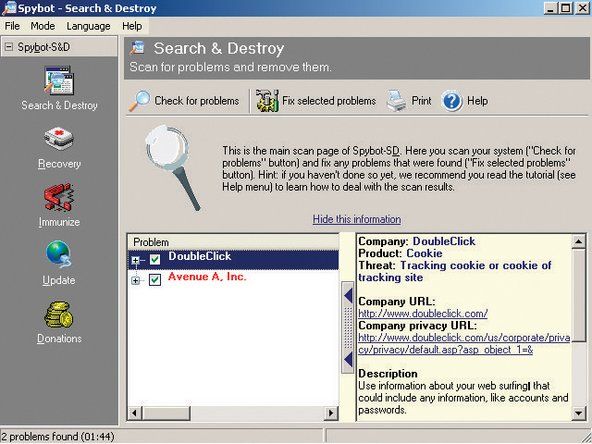

Heureusement, il existe deux scanners de logiciels malveillants fiables que nous pouvons recommander, tous deux gratuits pour un usage personnel. Recherche et destruction de Spybot ( http://www.safer-networking.org ), illustré dans Figure 3-19 , est un don. Spybot est rapide et extrêmement efficace, et nous l'utilisons comme notre première ligne de défense. (Si vous l'installez, veuillez envoyer au gars un logiciel de quelques dollars, ce bon devrait être encouragé.) Nous exécutons Spybot quotidiennement sur nos systèmes Windows. Aussi bon soit-il, même Spybot manque parfois quelque chose. En guise de sauvegarde, nous exécutons AdAware ( http://www.lavasoftusa.com ) hebdomadaire. Ce que Spybot n'attrape pas, AdAware le fait. (La version payante d'AdAware comprend une application de blocage des publicités et des fenêtres contextuelles en temps réel qui fonctionne bien.)

Figure 3-19: Utilisez SpyBot Search & Destroy pour détecter et supprimer les logiciels malveillants

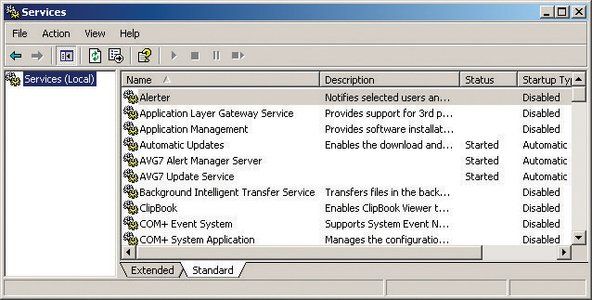

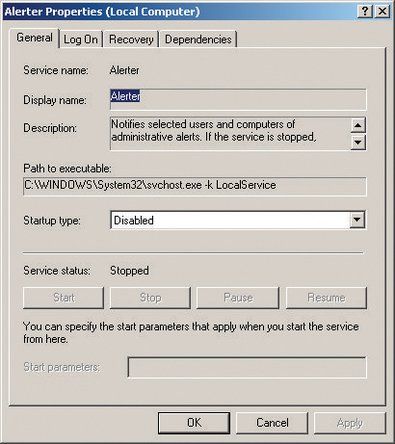

Par défaut, Windows exécute de nombreux services d'arrière-plan inutiles. La désactivation des services inutiles présente le double avantage de réduire la consommation de ressources système et d'éliminer les points d'entrée potentiels pour les failles de sécurité. Vous pouvez configurer le comportement de démarrage des services Windows XP à l'aide de l'éditeur de stratégie de services. Pour ce faire, cliquez sur Démarrer Exécuter, tapez services.msc dans la boîte de dialogue d'exécution et appuyez sur Entrée. L'éditeur de stratégie de services apparaît, comme indiqué dans Figure 3-20 .

Figure 3-20: Éditeur de stratégie des services Windows XP

Double-cliquez sur le nom d'un service pour afficher la feuille de propriétés de ce service, comme indiqué dans Figure 3-21 . Utilisez la liste déroulante «Type de démarrage» pour définir le type de démarrage sur Automatique, Manuel ou Désactivé, selon le cas. Si le service est en cours d'exécution, cliquez sur le bouton Arrêter pour l'arrêter. Si d'autres services dépendent de ce service, Windows affiche une boîte de dialogue d'avertissement pour vous dire que l'arrêt de ce service arrêtera également les services dépendants. Une fois que vous avez reconfiguré les paramètres de démarrage de tous les services, redémarrez le système pour appliquer vos modifications.

Figure 3-21: Feuille de propriétés du service Alerter

Pour un système Windows XP typique utilisé régulièrement dans un environnement résidentiel ou SOHO, nous vous recommandons d'activer les services Microsoft suivants:

- Mises à jour automatiques

- Services cryptographiques

- Client DHCP

- Journal des événements

- Aide et soutien

- Service d'entrée HID

- Brancher et utiliser

- Spouleur d'impression

- Stockage protégé

- Gestionnaire de connexion automatique d'accès à distance

- Gestionnaire de connexion d'accès à distance

- Appel de procédure à distance (RPC)

- Localisateur d'appel de procédure distante (RPC)

- Service de blocage de script

- Centre de sécurité

- Détection du matériel Shell

- Audio Windows

- Acquisition d'images Windows (WIA)

- Installateur Windows

- Windows Management Instrumentation

- Extensions du pilote Windows Management Instrumentation

- Poste de travail

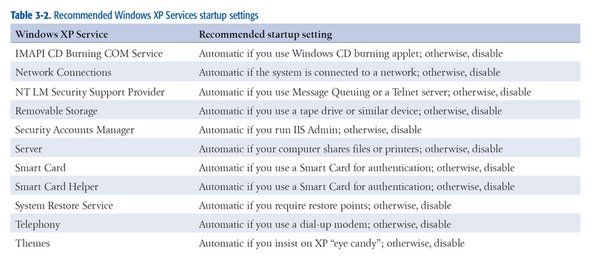

Désactivez tous les autres services Microsoft, sauf éventuellement ceux répertoriés dans Tableau 3-2 . Certains de ces services, en particulier le service de restauration du système et les thèmes, utilisent des ressources système importantes et il est préférable de les désactiver, sauf si vous avez besoin des fonctionnalités qu'ils fournissent.

Tableau 3-2: Paramètres de démarrage recommandés des services Windows XP

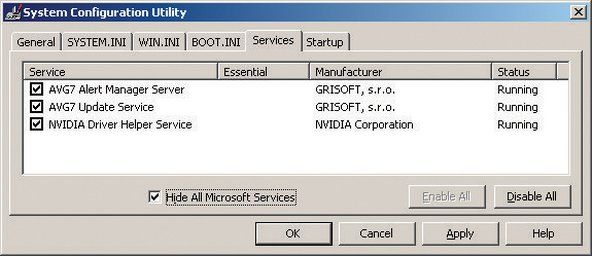

En plus des nombreux services que Microsoft inclut avec Windows XP, de nombreux systèmes exécutent des services tiers. Il est difficile de déterminer quels services ne sont pas Microsoft avec l'éditeur de stratégie de services. Heureusement, il existe une autre alternative appelée l'utilitaire de configuration système. Pour l'exécuter, cliquez sur Démarrer Exécuter, tapez msconfig dans la boîte de dialogue Exécuter et appuyez sur Entrée. Cliquez sur l'onglet Services pour afficher les services installés. Cochez la case Masquer tous les services Microsoft pour afficher uniquement les services non Microsoft, comme indiqué dans Figure 3-22 .

Figure 3-22: Utilitaire de configuration système Windows XP affichant des services non-Microsoft

Dans Figure 3-22 , trois services non-Microsoft sont en cours d’exécution. Deux d'entre eux font partie du logiciel antivirus AVG que nous exécutons sur ce système, et un est utilisé par la carte vidéo NVIDIA. Aucun de ces éléments n'est suspect, aucune action n'est donc nécessaire. Cependant, il existe de nombreux autres services tiers qui peuvent être malveillants, y compris ceux installés par des logiciels espions. Si vous voyez un service tiers en cours d'exécution et que vous ne reconnaissez pas son objectif, procédez à une enquête plus approfondie. En cas de doute, décochez la case pour désactiver le service et testez le système pour voir si la désactivation de ce service casse quelque chose.

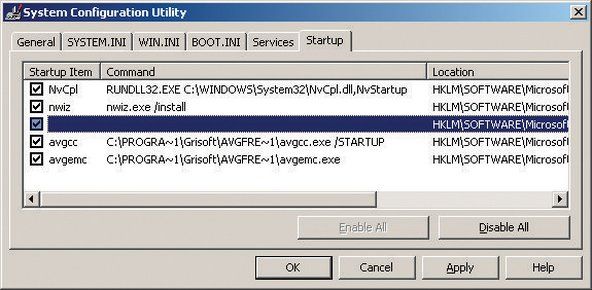

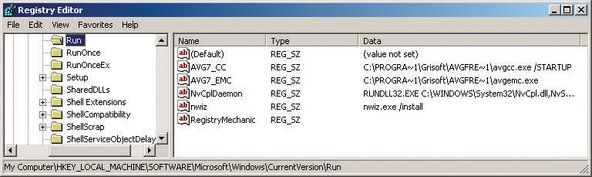

Vous pouvez également afficher la page de démarrage de l'utilitaire de configuration système pour répertorier les programmes exécutables que Windows exécute au démarrage, comme indiqué dans Figure 3-23 .

Figure 3-23: Utilitaire de configuration système Windows XP affichant les programmes exécutés au démarrage

comment réinitialiser le samsung note 3

Dans ce cas, quatre des cinq programmes exécutables que Windows exécute au démarrage sur ce système sont clairement inoffensifs. NvCpl est l'utilitaire du panneau de configuration NVIDIA. nwiz est l'exécutable de WhizFolders Organizer Pro, un programme de gestion de fichiers que nous utilisons. NvCpl et avgemc sont les deux exécutables de notre logiciel AVG Anti-Virus. Mais l'élément en surbrillance au milieu de la liste nous concernait car aucun nom de programme exécutable n'est affiché pour lui. C'est un comportement suspect en soi auquel on pourrait s'attendre d'un exécutable de démarrage installé par un virus, un ver ou un logiciel espion, il vaut donc la peine de l'examiner de plus près.

Pour ce faire, lancez l'Éditeur du Registre en cliquant sur Démarrer Exécuter, en tapant regedt32 (ou regedit, si vous préférez un éditeur plus simple) dans la boîte de dialogue, et appuyez sur Entrée. Naviguez dans la structure du registre pour afficher la clé: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun où les exécutables de démarrage sont répertoriés. Figure 3-24 montre le contenu de cette clé, qui a été évidemment installée par le programme Registry Mechanic, et n'est pas préoccupante. Si l'exécutable de démarrage est clairement un programme malveillant, supprimez-le simplement avec l'Éditeur du Registre. Si vous n'en êtes pas sûr, utilisez Google pour rechercher le nom de l'exécutable plutôt que de simplement le supprimer.

Figure 3-24: Affichage des programmes de démarrage dans l'éditeur de registre

C'EST BIEN DE JOUER

N'hésitez pas à expérimenter votre configuration de démarrage. Il n'y a rien que vous pouvez désactiver ici qui nuira au système. Au pire, un programme peut ne pas fonctionner correctement avec un exécutable de démarrage désactivé. À moins que vous ne soyez sûr d'avoir besoin d'un programme de démarrage particulier, tel que vos antivirus et antivirus et votre PIM, désactivez-le. Redémarrez le système et voyez si quelque chose est cassé. Si tel est le cas, réactivez ce que vous avez désactivé et jouez un peu plus.

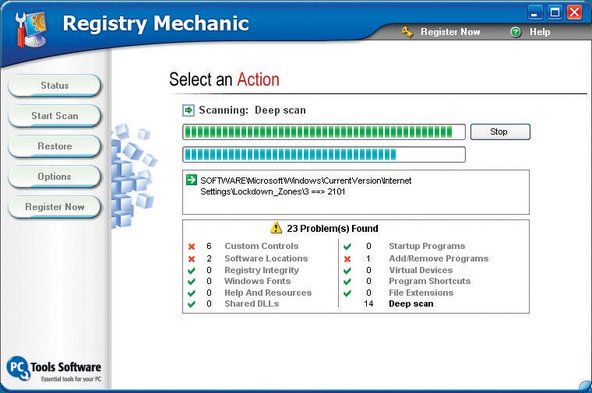

Enfin, nous vous recommandons d'exécuter périodiquement un programme de nettoyage de registre, tel que CleanMyPC ( http://www.registry-cleaner.net ) ou un mécanicien de registre ( http://www.pctools.com ), illustré dans Figure 3-25 . Nous incluons la maintenance du registre comme un élément de la sécurisation du système, car les exploits de registre sont de plus en plus courants. Même si votre système n'est jamais infecté par un logiciel malveillant, il vaut toujours la peine d'élaguer et de compacter le registre périodiquement pour augmenter les performances et la fiabilité du système.

Figure 3-25: Utilisez Registry Mechanic ou un produit similaire pour analyser et nettoyer le registre

Il existe de nombreux outils de registre disponibles. La plupart sont des produits commerciaux ou partagiciels, bien que beaucoup soient disponibles sous forme de démos paralysées pour un téléchargement gratuit. Certains n'effectuent qu'un seul aspect de la maintenance du registre, comme la modification améliorée du registre, la suppression des entrées inutilisées ou la défragmentation des segments de registre. D'autres combinent de nombreuses fonctions liées au registre en un seul produit. Nous vous suggérons de télécharger et d'essayer l'un ou les deux produits que nous mentionnons en premier. Si ni l'un ni l'autre ne suffit, une recherche Google pour «nettoyeur de registre» ouvre des dizaines d'autres possibilités.

Entretien du disque dur

Au moment où nous avons commencé à écrire cette section, nous avons vérifié l'un de nos disques durs. Il contenait 185 503 fichiers dans 11 607 dossiers. Personne ne sait ce qu'ils sont tous. Certains sont des programmes et des fichiers système, bien sûr. Nous savons qu'il existe des centaines de documents et de feuilles de calcul, ainsi que des milliers de fichiers audio, d'images, etc. Mais la majorité de ces 185 503 fichiers sont probablement des fichiers temporaires et de sauvegarde, des doublons et des versions plus anciennes des fichiers de données actuels, des fichiers de cache du navigateur et des déchets similaires. Tout ce qu'ils font, c'est encombrer le disque dur, gaspiller de l'espace et nuire aux performances du disque. Ils doivent être taillés de temps en temps, ne serait-ce que pour les empêcher de vous manger hors de la maison et de la maison.

ORGANISER VOS FICHIERS TEMP (ORARY)

Vous pouvez définir quelques variables d'environnement pour que les fichiers TEMP soient stockés dans un emplacement plutôt que d'être enterrés dans un dossier caché sous votre répertoire Documents and Settings. Pour ce faire, créez le dossier C: TEMP puis procédez comme suit:

- Cliquez avec le bouton droit de la souris sur l'onglet Avancé des propriétés de mon ordinateur.

- Cliquez sur le bouton Variable d'environnement et modifiez les valeurs TEMP et TMP en C: TEMP en les mettant en surbrillance, en choisissant le bouton Modifier et en remplaçant le chemin ridiculement long vers C: TEMP .

- Utilisez le bouton Nouveau pour ajouter une autre valeur appelée TMPDIR et définir son chemin sur C: TEMP également.

- Faites la même chose dans la variable système dans la zone sous la variable utilisateur, en ajoutant à nouveau une variable appelée TMPDIR et en définissant sa valeur sur C: TEMP .

Peu importe ce sur quoi vous avez défini ces variables d'environnement, vous pouvez accéder rapidement à l'une d'entre elles en ouvrant l'Explorateur Windows, en tapant le nom entouré de signes de pourcentage (tels que % TEMP% ) dans le champ Adresse et en appuyant sur Entrée ou Retour. Vous devez régulièrement visiter ce répertoire et supprimer tous les fichiers et dossiers datant de plus de quelques semaines. Les programmes d'installation de Windows sont notoirement mauvais pour laisser derrière eux de gros fichiers temporaires.

Effacer le cache de votre navigateur est une bonne première étape. Après cela, vous constaterez peut-être que votre nombre de fichiers a chuté de milliers de fichiers et, en fonction de la taille du cache de votre navigateur, vous pouvez récupérer un gigaoctet ou plus d'espace disque. Vous pouvez ensuite accéder à une invite de commande et émettre des commandes telles que:

del *.bak /s

del *.bk! /s

del *.tmp /s

etc. Cette approche par force brute pourrait éliminer des milliers de fichiers inutiles et récupérer des gigaoctets d'espace disque, mais c'est au mieux une solution imparfaite. Tout d'abord, vous laisserez probablement beaucoup de fichiers inutiles sur le lecteur parce que vous n'avez pas pensé à rechercher chaque extension. Deuxièmement, vous pouvez finir par supprimer certains fichiers que vous auriez vraiment préféré conserver, et vous pourriez même ne pas savoir que vous l'avez fait jusqu'à ce que vous vous retrouviez à les chercher en vain plus tard. Troisièmement, si vous ne faites pas attention, un glissement du doigt peut avoir des résultats désastreux.

Il est préférable d'utiliser un utilitaire conçu pour l'élagage des fichiers. Microsoft inclut une applet à cet effet, mais, comme c'est généralement le cas pour les applets Microsoft, elle est pauvre en fonctionnalités. L'applet Nettoyage de disque Windows, illustré dans Figure 3-26 , ne fait rien que vous ne pouvez pas faire manuellement vous-même en environ 30 secondes chrono.

Figure 3-26: L'utilitaire de nettoyage de disque de Windows XP

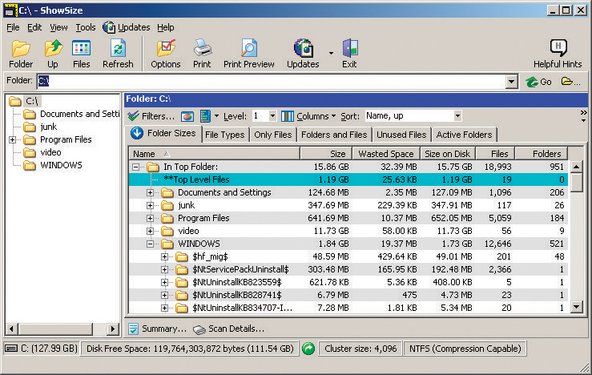

Heureusement, il existe de meilleures alternatives disponibles en tant qu'utilitaires commerciaux. Notre préféré est ShowSize ( http://www.showsize.com ), illustré dans Figure 3-27 , qui fournit tous les outils dont vous avez besoin pour garder votre disque dur propre et organisé.

Figure 3-27: Utilitaire de nettoyage de disque ShowSize

Une fois que vous avez éliminé les fichiers inutiles de votre disque dur, il est temps d'exécuter un défragmenteur de disque. Lorsque vous écrivez, modifiez et supprimez des fichiers sur votre disque dur, Windows tente de conserver chaque fichier stocké de manière contiguë sur le lecteur. Malheureusement, Windows n'est pas très bon pour cette tâche, de sorte que des morceaux de divers fichiers finissent par être dispersés ici, là et partout sur le lecteur, un phénomène connu sous le nom de fragmentation des fichiers ou fragmentation de disque .

La fragmentation a plusieurs effets indésirables. Étant donné que les têtes de lecteur doivent constamment être repositionnées pour lire et écrire des fichiers, les performances du disque dur en souffrent. Les performances de lecture et d'écriture sur un lecteur gravement fragmenté sont beaucoup plus lentes que sur un lecteur fraîchement défragmenté, en particulier si le lecteur est presque plein. Ce mouvement supplémentaire de la tête contribue également à des niveaux de bruit plus élevés et peut provoquer une panne du disque plus tôt qu'elle ne le ferait autrement. Enfin, lorsqu'un disque tombe en panne, il est beaucoup plus facile (et moins coûteux) de récupérer des données si ce disque a été défragmenté récemment.

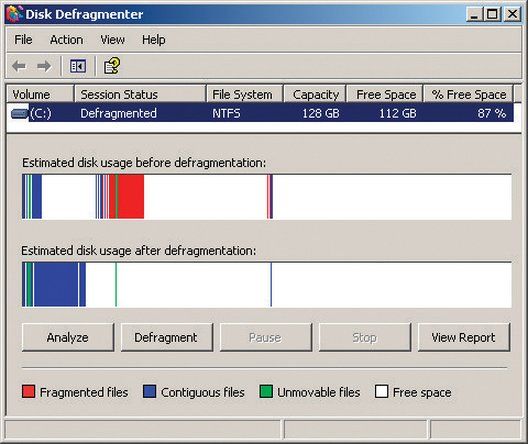

NTFS et fragmentation

Pendant des années, Microsoft a affirmé que NTFS n'était pas sujet à la fragmentation. Comme Figure 3-28 montre, ce n'est pas vrai, même sur un lecteur peu peuplé. Avec seulement 13% de ce lecteur utilisé, Windows a encore fragmenté la majorité de l'espace occupé. Même après la fin de l'exécution de l'utilitaire Défragmenteur de disque Windows, une certaine fragmentation persiste. Les fines barres vertes sont des fichiers système, la table des fichiers maîtres et le fichier d'échange qui sont toujours ouverts lorsque Windows est en cours d'exécution et ne peuvent donc pas être défragmentés par l'utilitaire Windows fourni. Quant à la barre bleue qui reste au milieu de nulle part après la défragmentation: nous ne savons pas pourquoi Windows fait cela, mais il semble toujours laisser au moins quelques fichiers seuls plutôt que de consolider tous les fichiers.

La solution à la fragmentation du disque consiste à exécuter périodiquement un utilitaire de défragmentation. Un utilitaire de défragmentation lit chaque fichier et le réécrit de manière contiguë, ce qui accélère considérablement l'accès aux fichiers. L'utilitaire Défragmenteur de disque fourni avec Windows, illustré dans Figure 3-28 , est lent, inefficace et pauvre en fonctionnalités. Mais bon, c'est gratuit, et c'est (généralement) assez bon pour faire le travail.

Figure 3-28: L'utilitaire de défragmentation de disque de Windows XP

le voyant du café mr est allumé mais pas en cours de préparation

Si vous avez besoin d'un défragreur avec plus de fonctionnalités et de meilleures performances, envisagez d'acheter un utilitaire de défragmentation commercial. Les deux défraggeurs commerciaux les plus connus sont Vopt ( http://www.vopt.com ) et Diskeeper ( http://www.diskeeper.com ). Nous utilisons les deux depuis des années et n'avons jamais eu de problème avec l'un ou l'autre.

Un échec majeur de l'utilitaire de défragmentation de disque de Windows XP est qu'il ne peut pas défragmenter le fichier d'échange, du moins à moins que vous ne soyez prêt à passer par des obstacles pour le faire. Windows utilise le fichier d'échange pour stocker les applications et les données pour lesquelles il n'y a pas de place dans la mémoire principale. Si vous exécutez plusieurs applications simultanément ou utilisez de grands ensembles de données, la mémoire principale devient inévitablement pleine. Lorsque cela se produit, Windows échange temporairement les applications et les données inactives vers le fichier d'échange. Étant donné que le fichier d'échange subit beaucoup de «désabonnement», il devient invariablement fortement fragmenté, ce qui entraîne une fragmentation accrue des programmes utilisateur et des données.

Figure 3-29: La boîte de dialogue Mémoire virtuelle de Windows XP

Malheureusement, la conception de Windows rend impossible la défragmentation du fichier d'échange pendant que Windows est en cours d'exécution. Mais il existe deux façons de défragmenter le fichier d'échange. Tout d'abord, utilisez un défragreur commercial comme Diskeeper ou le pagedefrag gratuit ( http: //www.sysinternals.com/Utilities/Pa ... ) qui fournit un utilitaire de défragmentation au démarrage qui s'exécute avant le chargement de Windows. Vous pouvez également utiliser l'utilitaire Défragmenteur de disque de Windows XP pour défragmenter le fichier d'échange en procédant comme suit:

- Cliquez avec le bouton droit sur Poste de travail et choisissez Propriétés pour afficher la boîte de dialogue Propriétés système.

- Cliquez sur l'onglet Avancé.

- Dans le volet Performances, cliquez sur le bouton Paramètres pour afficher la boîte de dialogue Options de performances.

- Cliquez sur l'onglet Avancé.

- Dans le volet Mémoire virtuelle, cliquez sur le bouton Modifier pour afficher la boîte de dialogue Mémoire virtuelle, illustrée dans Figure 3-29 .

- Notez ou mémorisez la taille actuelle du fichier d'échange, que vous utiliserez plus tard lors de la restauration du fichier d'échange.

- Cochez la case d'option «Aucun fichier d'échange», puis cliquez sur le bouton Définir pour modifier le système de fichiers d'échange sur zéro.

- Redémarrez l'ordinateur, qui fonctionnera désormais sans fichier d'échange.

- Exécutez l'utilitaire Défragmenteur de disque de Windows XP pour défragmenter le disque dur.

- Une fois la défragmentation terminée, répétez les étapes 1 à 5 pour afficher la boîte de dialogue Mémoire virtuelle.

- Réinitialisez la taille du fichier d'échange à la valeur d'origine.

- Redémarrez le système, qui fonctionnera désormais avec un fichier d'échange défragmenté de la taille d'origine.

Garder votre système à jour

Les fabricants de matériel et de logiciels publient régulièrement des logiciels, des pilotes de périphériques et des micrologiciels mis à jour. Ces mises à jour peuvent être liées à la sécurité ou ajouter la prise en charge de nouvelles fonctionnalités ou la compatibilité avec de nouveaux appareils. Nous vous recommandons de vous tenir informé de ces mises à jour, mais la règle d'or en matière d'installation de mises à jour est: «Si ce n'est pas le cas, ne le réparez pas».

La sécurité par l'insécurité

Ironiquement, pour utiliser les services de mise à jour automatique de Microsoft, vous devez utiliser Internet Explorer, le navigateur le moins sécurisé de la planète.

Évaluez chaque mise à jour avant de l'installer. La plupart des mises à jour incluent des notes de publication ou un document similaire qui décrit exactement ce que fait la mise à jour et les problèmes qu'elle résout. Si une mise à jour particulière résout un problème que vous rencontrez ou ajoute la prise en charge de quelque chose dont vous avez besoin, installez la mise à jour. Sinon, soyez très méfiant. Plus d'une fois, nous avons installé une mise à jour sans raison valable et avons constaté que la mise à jour cassait quelque chose qui fonctionnait auparavant. Il est souvent possible de récupérer après l'échec d'une mise à jour en désinstallant la mise à jour et en revenant à la version d'origine, mais parfois, la seule solution est de formater le lecteur et de tout réinstaller à partir de zéro.

Mises à jour du système d'exploitation et du logiciel d'application

Les mises à jour du système d'exploitation et des logiciels d'application sont une exception à notre règle générale de prudence. Windows en particulier est constamment attaqué par des vers et d'autres logiciels malveillants, c'est donc généralement une bonne idée d'appliquer les correctifs Windows critiques dès que possible.

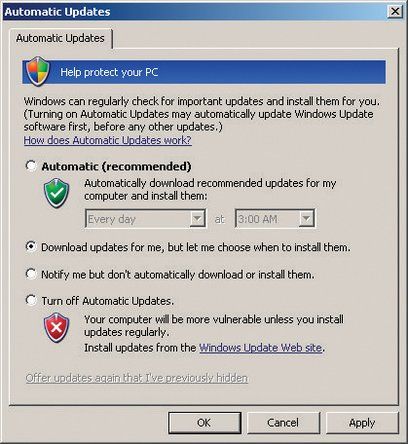

Microsoft fournit le service Microsoft Update ( http: //update.microsoft.com/microsoftupd ... ) pour automatiser le processus de mise à jour de Windows et Office. Pour configurer Microsoft Update pour télécharger et installer automatiquement les correctifs, affichez le Panneau de configuration et choisissez Centre de sécurité. Au bas de la boîte de dialogue Security Center, dans le volet 'Gérer les paramètres de sécurité pour:', cliquez sur le lien Mises à jour automatiques pour afficher la boîte de dialogue Mises à jour automatiques, illustrée dans Figure 3-30 .

Figure 3-30: La boîte de dialogue de configuration des mises à jour automatiques de Windows XP

Le paramètre recommandé (et par défaut) est Automatique, ce qui oblige Windows à télécharger et à installer les mises à jour sans intervention de l'utilisateur. C'est un peu trop confiant à notre goût. Nous avons été brûlés à plusieurs reprises par des correctifs Microsoft qui, rétrospectivement, nous souhaiterions ne jamais avoir été installés. Nous vous recommandons de choisir la deuxième option, qui entraîne le téléchargement automatique des mises à jour en arrière-plan, mais de ne pas être installées tant que vous ne les avez pas approuvées, ou la troisième option, qui vous avertit simplement lorsque des mises à jour sont disponibles.

La gestion des logiciels d'application est plus problématique, car, pour Windows au moins, il n'y a pas d'emplacement central où vous pouvez vérifier les mises à jour disponibles. (Linux est bien supérieur à cet égard. La plupart des distributions Linux modernes peuvent rechercher automatiquement dans un référentiel central les mises à jour disponibles pour le système d'exploitation et la plupart ou toutes les applications installées.) Avec Windows, vous devez rechercher vous-même les mises à jour pour chaque application.

Heureusement, la plupart des applications majeures de nos jours, et de nombreuses applications mineures, vérifient automatiquement périodiquement les mises à jour, ou du moins vous invitent à le faire. Nous vous recommandons de surveiller de près les applications qui utilisent fortement Internet, par exemple les navigateurs, les clients de messagerie et les packages P2P. Les exploits contre de telles applications sont relativement courants et ont des conséquences potentiellement graves. D'autres applications, bien qu'elles ne soient pas sans risque, ne nécessitent pas une supervision aussi étroite. Il est moins probable, par exemple, que votre application de gravure de CD ou une visionneuse de fichiers subisse une grave faille de sécurité. (Ce n'est pas rare, bien que Acrobat Reader d'Adobe ait été corrigé plusieurs fois pour corriger de graves failles de sécurité.)

Mises à jour du pilote de périphérique

Windows, Linux et tous les autres systèmes d'exploitation modernes utilisent une architecture extensible qui permet aux pilotes de périphériques chargeables d'ajouter la prise en charge des périphériques qui ne sont pas pris en charge directement par le noyau du système d'exploitation. Votre système utilise des pilotes de périphérique pour prendre en charge votre carte vidéo, carte son, carte réseau et autres périphériques.

Outre le BIOS et d'autres codes de micrologiciel, le code de pilote de périphérique est le logiciel le plus soigneusement débogué exécuté sur votre PC, de sorte que même les anciens pilotes sont peu susceptibles d'avoir des bogues importants. C'est toujours une bonne idée de garder un œil sur les pilotes de périphériques mis à jour, car les pilotes mis à jour peuvent améliorer les performances, ajouter la prise en charge de fonctionnalités supplémentaires, etc. En général, nous vous recommandons de mettre à jour les pilotes de votre périphérique chaque fois que vous installez un nouveau matériel.

Les pilotes d'adaptateur vidéo (et, dans une certaine mesure, les pilotes d'adaptateur audio) sont un cas particulier, en particulier si vous jouez à des jeux 3D sur votre PC. Les fabricants d'adaptateurs vidéo mettent fréquemment à jour leurs pilotes pour ajouter la prise en charge de nouveaux jeux et pour ajuster les performances des jeux existants. Dans de nombreux cas, les améliorations de performances peuvent être substantielles, même si vous utilisez un modèle de carte vidéo plus ancien. Si vous jouez, vérifiez les mises à jour de la carte vidéo tous les mois. Sinon, tous les trois à six mois sont suffisants.

Mises à jour du micrologiciel

Le micrologiciel est à mi-chemin entre le matériel et le logiciel. Le micrologiciel est un logiciel stocké de manière semi-permanente sur des puces de mémoire non volatiles à l'intérieur de votre PC. Le BIOS principal du système, par exemple, est le micrologiciel. Mais le BIOS principal du système n'est en aucun cas le seul micrologiciel de votre système. Presque tous les périphériques, des adaptateurs vidéo et audio aux cartes réseau en passant par les contrôleurs RAID, les disques durs et les lecteurs optiques, ont leur propre micrologiciel.

Nous vous recommandons de garder un œil sur les mises à jour du BIOS de votre carte mère et des autres micrologiciels, mais soyez prudent lorsque vous décidez d'appliquer ces mises à jour. Encore une fois, en général: si ce n'est pas cassé, ne le réparez pas. Dans une certaine mesure, la décision dépend de l'âge de l'appareil. Il est assez courant que les composants nouvellement introduits disposent de plusieurs mises à jour du micrologiciel au début de leur cycle de vie. Au fil du temps, les mises à jour du micrologiciel deviennent généralement moins fréquentes et ont tendance à être des correctifs mineurs ou des ajouts de fonctionnalités plutôt que des mises à jour importantes.

La principale exception concerne les écrivains optiques. Le micrologiciel des graveurs de CD et de DVD comprend un schéma d'écriture qui permet au lecteur d'utiliser les stratégies d'écriture optimales pour différentes marques et types de supports. À mesure que de nouvelles marques de supports sont introduites, les fabricants de lecteurs optiques mettent à jour leur micrologiciel pour prendre en charge les nouveaux types de supports. Nous vous recommandons de rechercher les mises à jour du micrologiciel de votre graveur optique chaque fois que vous achetez un nouveau lot de disques.

BRÛLER VOS PONTS

Il est généralement facile de récupérer après une mauvaise mise à jour du micrologiciel. Si vous mettez à jour le micrologiciel de votre graveur de DVD, par exemple, et qu'il cesse de fonctionner correctement, vous pouvez généralement simplement mettre à jour le lecteur à nouveau en utilisant l'ancienne révision du micrologiciel et revenir à votre point de départ. Lorsque vous mettez à jour le BIOS de votre carte mère, c'est une autre histoire. Une mise à niveau du BIOS échouée peut rendre la carte inutilisable, ce qui nécessite de la renvoyer à l'usine pour réparation. La cause la plus fréquente d'échec des mises à niveau du BIOS de la carte mère est une panne de courant pendant le processus de mise à jour. Si possible, connectez votre système à un onduleur avant de mettre à jour le BIOS de la carte mère.

De meilleures cartes mères évitent ce problème de deux manières. Certains ont deux BIOS installés. Si vous en avez un lors d'une mise à jour qui a échoué, vous pouvez démarrer le système à l'aide du BIOS de sauvegarde, puis récupérer le BIOS principal. Intel utilise une méthode différente mais tout aussi efficace. Si le processus de mise à jour du BIOS échoue sur une carte mère Intel, il vous suffit de placer un cavalier sur la position de récupération du BIOS. Même après l'échec d'une mise à jour, un BIOS Intel a suffisamment d'intelligence pour tenter de démarrer à partir du lecteur de disquette. Vous pouvez simplement copier le fichier de données du BIOS sur une disquette, placer le cavalier en position de récupération, redémarrer le système et permettre à la mise à jour du BIOS de s'installer automatiquement.

Guérir la pourriture des fenêtres

Microsoft a pris deux très mauvaises décisions de conception pour Windows. Eh bien, en fait, ils ont pris beaucoup plus de deux mauvaises décisions, mais deux sont la principale préoccupation.

Le concept d'utilisation DLL ( bibliothèques liées dynamiquement ou bibliothèques de liens dynamiques ) était défectueuse dès le départ, comme peuvent en témoigner des millions d'utilisateurs de Windows. Les anciennes et les nouvelles versions de la même DLL portant le même nom peuvent coexister sur un système, et Windows ne fournit aucune gestion rigoureuse de ces diverses versions. Une version plus récente d'une application ne fonctionne souvent pas avec une ancienne version d'une DLL dont elle a besoin, ce qui est déjà assez mauvais, mais les anciennes versions d'une application peuvent ne pas fonctionner avec les versions plus récentes de la DLL. Cela signifie que quelque chose d'aussi simple que d'installer une mise à jour pour un programme peut en interrompre un autre. Bienvenue à Enfer DLL .

le Registre Windows , apparemment calqué sur la reliure utilisée dans les anciennes versions de Novell NetWare, est la deuxième partie du double coup dur. Avec l'introduction de Windows NT, Microsoft a abandonné l'utilisation de fichiers de configuration simples en texte brut pour les avantages douteux d'un registre central. Bien que le concept de registre aurait pu fonctionner s'il avait été mis en œuvre correctement, avec des contrôles rigoureux et des outils de gestion puissants, Microsoft n'a rien fait de tout cela. Au lieu de cela, le registre est un gigantesque tas de spaghettis que même les experts ont du mal à déchiffrer. Le registre sur une boîte Windows typique se développe comme Topsy, avec des données obsolètes qui encombrent la place et de nouvelles données ajoutées bon gré mal gré sans tenir compte des conflits ou de la rétrocompatibilité. Microsoft ne fournit que les outils les plus basiques pour maintenir le registre, et même le meilleur logiciel de maintenance du registre commercial ne peut pas faire grand-chose pour éliminer le désordre.

Le résultat est que tout système Windows contient les germes de sa propre destruction. Au fil des mois et des années, à mesure que de nouveaux logiciels sont installés et que les anciens logiciels sont supprimés, Windows devient progressivement de plus en plus instable. Les conflits de DLL deviennent de plus en plus courants et les performances ralentissent. Ce phénomène est universellement connu sous le nom de Windows rouge . Des pratiques d'installation soignées et un nettoyage périodique du registre peuvent ralentir Windows Rot, mais d'après notre expérience, rien ne peut l'arrêter complètement.

Microsoft affirme que Vista résoudra le problème de Windows Rot, cette fois à coup sûr. Ils ont peut-être même raison, mais nous en doutons. Malheureusement, le seul remède sûr que nous connaissons pour Windows Rot, à moins que Microsoft ne réécrive Windows à partir de zéro ou que vous passiez à un autre système d'exploitation, est de dépouiller le disque dur en métal nu, de réinstaller Windows et toutes les applications, et de restaurer votre Les données. La plupart des utilisateurs expérimentés le font tous les six mois à un an, mais même les utilisateurs occasionnels bénéficieront probablement d'une nouvelle installation tous les ans ou deux.

Une indication certaine qu'il est temps pour une installation propre est que votre système commence à se comporter étrangement d'une manière qui n'est pas attribuable à un virus ou à un problème matériel, en particulier si cela se produit immédiatement après l'installation d'un nouveau logiciel, des pilotes mis à jour ou d'autres modifications importantes de votre système. Mais Windows Rot peut se manifester de manière beaucoup plus subtile. Si vous utilisez votre système Windows depuis un an ou deux sans réinstaller et que cela semble beaucoup plus lent qu'auparavant, ce n'est probablement pas votre imagination. Outre la lenteur des performances, Windows Rot peut causer divers problèmes, allant de graves fuites de mémoire aux redémarrages aléatoires.

Parce qu'il est si difficile de cerner les détails de Windows Rot, ou même de savoir dans quelle mesure un système particulier en souffre, nous vous recommandons de simplement faire une nouvelle installation une fois par an, que vous pensiez en avoir besoin ou non.

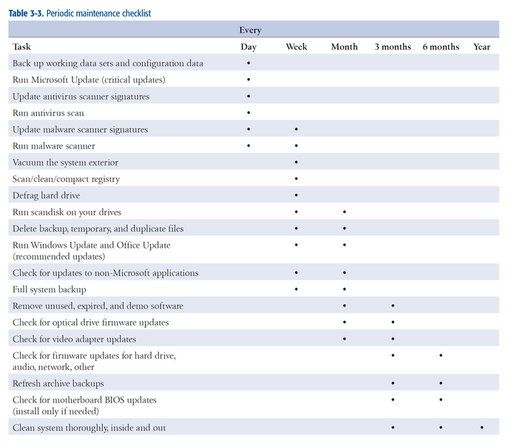

Une liste de contrôle d'entretien périodique

Tableau 3-3 résume les procédures que nous recommandons pour la maintenance périodique.

Tableau 3-3: Liste de contrôle de l'entretien périodique

En savoir plus sur la maintenance du système informatique